التكنولوجيا وحدها لا تكفي لحل المشكلة التي نواجهها

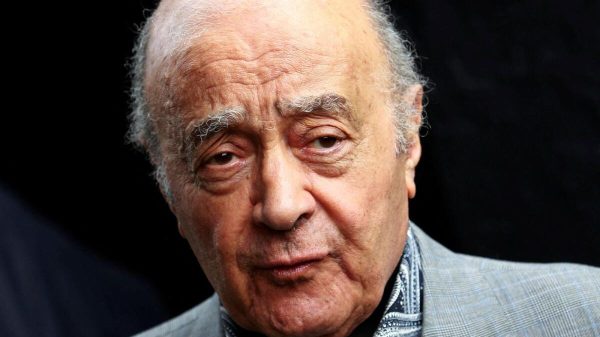

بيت جاملين لصحيفة نيويورك تايمز

في الأفلام ، يمكنك معرفة أفضل المتسللين من خلال طريقة كتابتهم. كلما قاموا بضرب المفاتيح بشكل أسرع ، زادت خطورتها. يتم تصوير القرصنة على أنها إنجاز تقني للغاية ، وظاهرة تكنولوجية جوهرية.

لا ينتشر هذا الانطباع عن سحر التكنولوجيا الفائقة ليس فقط ثقافتنا الشعبية ولكن أيضًا محاولاتنا الواقعية لمكافحة الجريمة السيبرانية. إذا كانت الجريمة الإلكترونية إنجازًا متطورًا عالي التقنية ، نفترض ، يجب أن يكون الحل أيضًا. تروج شركات الأمن السيبراني لأدوات الملكية مثل جدران الحماية “الجيل التالي” وبرامج مكافحة البرامج الضارة وأنظمة كشف التسلل. يحثنا خبراء السياسة مثل جون راتكليف ، المدير السابق للاستخبارات الوطنية ، على استثمار الموارد العامة في “مشروع سايبر مانهاتن” المكلف للغاية والذي من شأنه زيادة قدراتنا الرقمية.

لكن هذا المفهوم برمته مضلل. تملي مبادئ علوم الكمبيوتر أن هناك حدودًا صارمة ومتأصلة لمقدار التكنولوجيا التي يمكن أن تساعد. نعم ، يمكن أن تجعل القرصنة أكثر صعوبة ، لكنها لا تستطيع ، حتى من الناحية النظرية ، إيقافها. علاوة على ذلك ، يُظهر تاريخ القرصنة أن الثغرات التي يستغلها القراصنة غالبًا ما تكون بشرية مثل التقنية – ليس فقط المراوغات المعرفية التي اكتشفها الاقتصاديون السلوكيون ولكن أيضًا الرذائل القديمة مثل الجشع والكسل.

للتأكد ، يجب عليك تمكين المصادقة ذات العاملين وتثبيت تحديثات البرامج التي كنت تؤجلها. لكن العديد من التهديدات التي نواجهها متجذرة في طبيعة السلوك البشري والجماعي. يجب أن تكون الحلول اجتماعية أيضًا – برامج خلق الوظائف ، وإصلاح مسؤولية البرامج ، وتنظيم العملة المشفرة وما شابه.

على مدار السنوات الأربع الماضية ، قمت بتدريس فصل حول الأمن السيبراني في كلية الحقوق بجامعة ييل ، حيث أري طلابي كيفية اقتحام أجهزة الكمبيوتر. بعد أن نشأوا على شبكة ويب سهلة الاستخدام ، ليس لدى طلابي عمومًا فكرة حقيقية عن كيفية عمل الإنترنت أو أجهزة الكمبيوتر. لقد فوجئوا بمعرفة مدى سهولة تعلمهم للقرصنة ومدى استمتاعهم بها. (أنا أقوم بذلك أيضًا ، ولم أقم باختراق جهاز كمبيوتر حتى بلغت 52 عامًا). بحلول نهاية الفصل الدراسي ، يقومون باختراق كلمات المرور واستنساخ مواقع الويب وتعطل الخوادم.

لماذا أقوم بتعليم الشباب المثاليين كيفية عيش حياة الجريمة السيبرانية؟ سيتابع العديد من طلابي وظائف في الحكومة أو مع شركات المحاماة التي يشمل عملائها شركات التكنولوجيا الكبرى. أريد أن يفهم هؤلاء المحامون الناشئون قضايا موكليهم. لكن هدفي الأكبر هو وضع الخبرة التقنية في مكانها: أريد أن يدرك طلابي أن التكنولوجيا وحدها لا تكفي لحل المشكلات التي نواجهها.

أبدأ فصلي بشرح المبدأ الأساسي للحوسبة الحديثة: التمييز بين الكود والبيانات. الرمز عبارة عن مجموعة من التعليمات: “أضف” ، “اطبع سيرتي الذاتية” ، “أغلق الباب”. البيانات هي معلومات. عادة ما يتم تمثيل البيانات بالأرقام (درجة الحرارة 80 درجة) ، رمز بالكلمات (“إضافة”). ولكن في عام 1936 ، اكتشف عالم الرياضيات البريطاني آلان تورينج أن الرمز يمكن تمثيله بالأرقام أيضًا. في الواقع ، كان تورينج قادرًا على إظهار كيفية تمثيل كل من الكود والبيانات باستخدام الآحاد والأصفار فقط – ما يسمى بالسلاسل الثنائية.

هذه البصيرة الرائدة تجعل أجهزة الكمبيوتر الحديثة ممكنة. لا نحتاج إلى إعادة بناء أجهزة الكمبيوتر الخاصة بنا لكل برنامج جديد. يمكننا تغذية أجهزتنا بأي كود نريده كسلاسل ثنائية وتشغيل هذا البرنامج. ومع ذلك ، يمكن أن تمثل الأصفار والآحاد كلاً من التعليمات البرمجية والبيانات نعمة ونقمة ، لأنها تمكن المتسللين من خداع أجهزة الكمبيوتر التي تتوقع البيانات لقبولها وتشغيلها بدلاً من التعليمات البرمجية الضارة.

فكر في اختراق بسيط أقوم بتدريسه لطلابي. يرسل المهاجم بريدًا إلكترونيًا يحتوي على ملف مرفق. نظرًا لأن الملف يحتوي على امتداد “.txt” ، فإننا نفترض أنه ملف نصي عادي – أي البيانات – ربما يكون قائمة البقالة أو الدرجات في الاختبار النهائي. ولكن عندما نفتح الملف ، لن يقوم نظام التشغيل بإرسال البيانات إلى الشاشة فحسب ، بل سيقوم أيضًا بتنفيذ التعليمات البرمجية الضارة التي قام المتسلل بتضمينها سراً ، مما يسمح له بالسيطرة على جهاز الكمبيوتر الخاص بك.

يمكنك تثبيت برنامج أمان لتقليل هذه المخاطر. ولكن للقضاء على المخاطر ، سيتعين عليك منع أجهزة الكمبيوتر من التعامل مع الأرقام الثنائية على أنها رمز وبيانات – مما يعني منعها من أن تكون أجهزة كمبيوتر حديثة.

النبأ السار هو أن هناك طرقًا واعدة لمعالجة الأبعاد الإنسانية للمشكلة – أي الجوانب الاجتماعية والاقتصادية والنفسية. النبأ السيئ هو أننا فشلنا إلى حد كبير في ملاحقتهم.

ضع في اعتبارك المسؤولية القانونية. يقدم القانون حوافز قليلة لمطوري البرامج لكتابة كود أفضل وأكثر أمانًا. نادرًا ما يفرض عقوبات كبيرة على انتهاكات البيانات ، مما يعني أن شركات التكنولوجيا تفتقر إلى الحافز المالي لأخذ الأمن على محمل الجد. وتخصص الشركة الأمريكية المتوسطة 10 بالمائة لتكنولوجيا المعلومات ، و 24 بالمائة للأمن. هذا ما يقرب من 2 في المائة مخصص لحماية الأنشطة التي تدرك الشركات ، بحق ، أنها مهمة لعملياتها.

يمكننا تغيير حساب الأعمال هذا. يجب علينا ، على سبيل المثال ، تحميل شركات البرمجيات المسؤولية المالية عن بناء برمجيات غير آمنة بإهمال ، وهو اقتراح أقرته مؤخرًا إستراتيجية الأمن السيبراني الوطنية للرئيس بايدن. بدلاً من صرف الأموال للشركات الخاصة لإصلاح التكنولوجيا السيئة ، يجب على المشرعين حملها على إنتاج تكنولوجيا جيدة في المقام الأول.

يمكننا أيضًا مساعدة المتسللين أنفسهم. غالبًا ما يُنظر إلى المتسللين على أنهم شباب ساخطون رائعون يعيشون في أقبية آبائهم ويحدثون الفوضى من أجل المتعة المطلقة. الحقيقة مألوفة أكثر. مجرمو الإنترنت ، إلى حد كبير ، يكسبون لقمة العيش – غالبًا في ظل عدم وجود طرق مشروعة لاستخدام مهاراتهم.

تجري برامج التحويل في بريطانيا وهولندا مسابقات قرصنة حيث تتنافس فرق من المبرمجين لاختراق شبكة مستهدفة ؛ تسعى هذه البرامج أيضًا إلى مطابقة المبرمجين مع أفراد الأمن الأكبر سنًا للعمل كموجهين وتوجيه اتهاماتهم إلى صناعة الأمن السيبراني المشروعة. في الوقت الحالي ، مع وجود ما يقدر بنحو 3.5 مليون وظيفة شاغرة في جميع أنحاء العالم ، فإن عددًا أقل من المهاجمين هو مدافع واحد في أمس الحاجة إليه.

قرب نهاية الفصل الدراسي ، يغطي صفي العملات المشفرة ، “المال” الذي يفضله مجرمو الإنترنت. يجب أن يكون فتح حساب بالعملة المشفرة مثل فتح حساب مصرفي: يجب على العملاء تقديم رقم الضمان الاجتماعي والهوية الصادرة عن الحكومة وبيانات التعريف الشخصية الأخرى. بينما يتطلب القانون الأمريكي من معظم شركات العملات الرقمية اتباع قواعد الكشف هذه ، فإنه يعفي بعض الوسطاء من جمع هذه المعلومات – ويحب مجرمو الإنترنت استخدام هؤلاء الوسطاء للهروب من الكشف.

إن معرفة كيفية عمل القرصنة هو الجزء السهل. الجزء الصعب هو معرفة كيفية عمل البشر ، وماذا تفعل حيال ذلك. وحتى عندما نفهمها بشكل صحيح ، يجب أن نتذكر أنه لا التكنولوجيا ولا التنظيم هو الدواء الشافي. في القرن الحادي والعشرين ، أصبحت الجرائم الإلكترونية على نحو متزايد مجرد جريمة – ولا توجد طريقة لإنهاء هذا النوع من الثغرات البشرية.

ظهر هذا المقال في الأصل في صحيفة نيويورك تايمز.